تحقیق آنتولوژی در داده کاوی با ۶۰ صفحه.

فهرست :

فصل اول: «پیش زمینه و بررسی کارهای مشابه» ۸

۲- ۱-مقدمه ۹

۲- ۲-تشخیص نفوذ ۹

۲- ۳-طبقهبندی سیستمهای تشخیص نفوذ ۱۱

۲- ۳- ۱-معماری سیستمهای تشخیص نفوذ ۱۲

۲- ۳- ۲-رویکرد تشخیص نفوذ ۱۳

۲- ۳- ۲- ۱-تشخیص سوءاستفاده ۱۳

۲- ۳- ۲- ۲-تشخیص رفتار غیرعادی ۱۴

۲- ۳- ۲- ۳-تشخیص تركیبی ۱۴

۲- ۳- ۳-منبع تشخیص نفوذ ۱۵

۲- ۳- ۳- ۱-تشخیص نفوذ بر اساس مدل میزبان ۱۵

۲- ۳- ۳- ۲-تشخیص نفوذ بر اساس ترافیك شبكه ۱۵

۲- ۳- ۴-ساختار سیستم تشخیص نفوذ ۱۶

۲- ۳- ۴- ۱-عاملها و سیستمهای تشخیص نفوذ توزیع شده ۱۷

۲- ۳- ۵-نوع داده ۱۷

۲- ۳- ۶-مکانیزم پاسخ ۱۸

۲- ۳- ۷-پویایی سیستم ۱۸

۲- ۴-معیارهای ارزیابی سیستم تشخیص نفوذ ۱۹

۲- ۵-خلاصه ۲۲

فصل دوم: «تکنیکهای دادهکاوی در تشخیص نفوذ» ۲۳

۳- ۱-مقدمه ۲۴

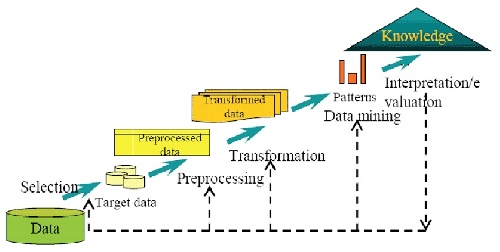

۳- ۲-دادهکاوی ۲۴

۳- ۳-دادهکاوی در سیستمهای تشخیص نفوذ ۲۶

۳- ۳- ۱-انتخاب خصیصهها ۲۶

۳- ۳- ۲-یادگیری ماشین ۲۷

۳- ۳- ۲- ۱-تکنیکهای طبقهبندی ۲۷

۳- ۳- ۲- ۲-تکنیکهای خوشهبندی ۳۴

۳- ۳- ۳-تکنیکهای آماری ۳۶

۳- ۴-تکنیک دادهکاوی استفاده شده در این تحقیق ۳۷

۳- ۴- ۱-الگوریتم REP 37

۳- ۴- ۲-الگوریتم IREP 37

۳- ۴- ۳-الگوریتم RIPPER 39

۳- ۵-خلاصه ۴۲

فصل سوم: «وب معنایی و کاربرد آن در تشخیص نفوذ» ۴۴

۴- ۱-مقدمه ۴۵

۴- ۲-مروری بر وب معنایی ۴۵

۴- ۲- ۱-آنتولوژی ۴۶

۴- ۳-وب معنایی در امنیت اطلاعات ۴۷

۴- ۳- ۱-وب معنایی در سیستمهای تشخیص نفوذ ۴۸

۴- ۳- ۲-مرورتحقیقات انجام شده ۴۹

۴- ۴-خلاصه ۵۶

قوانین ثبت دیدگاه